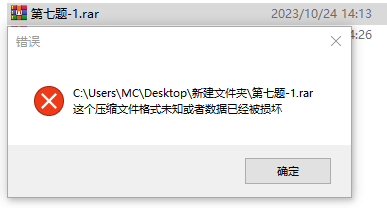

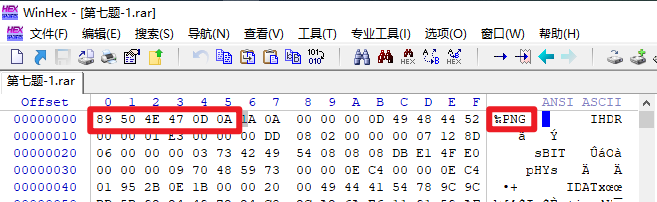

1、文件头修改

已知文件xxx.rar无法打开。

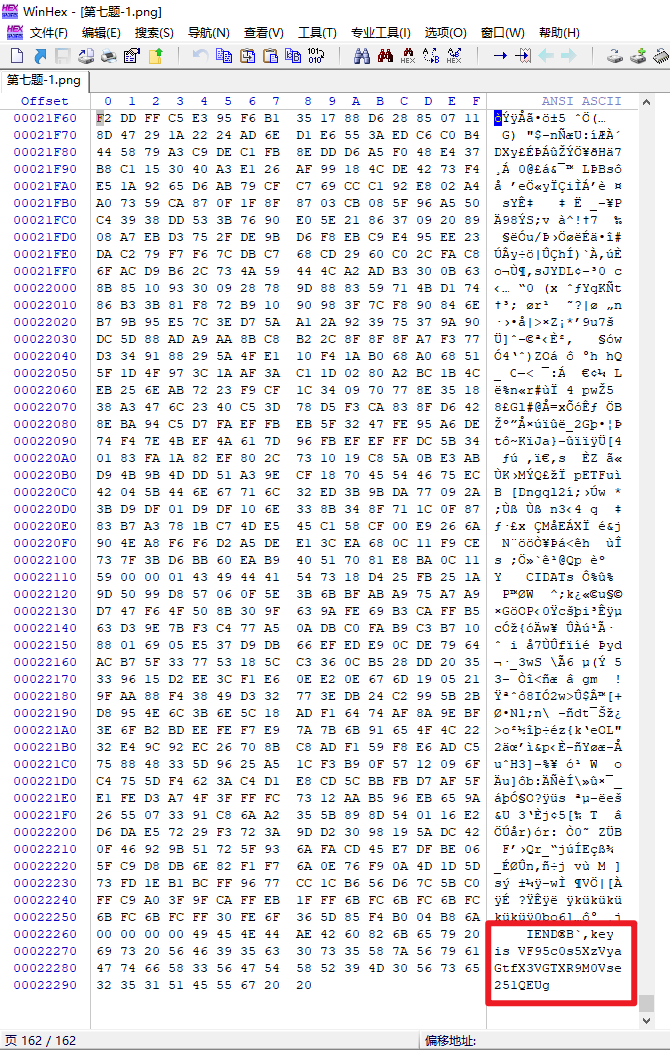

使用WinHex打开查看文件头,发现其实为png文件。

遂将文件后缀改为png。

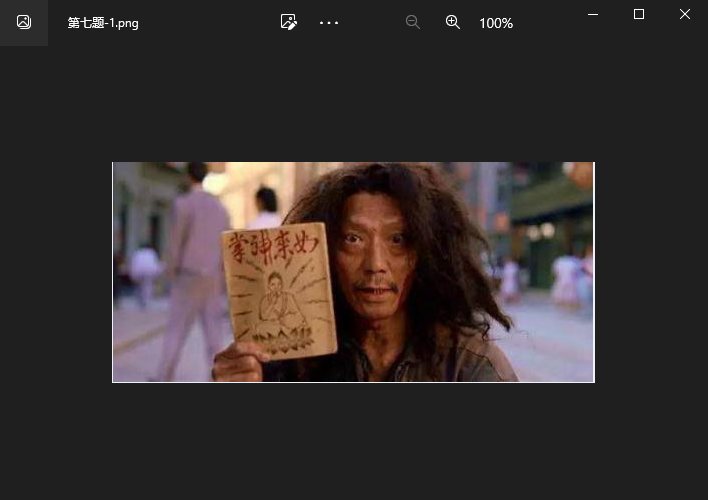

打开显示为一张图片。

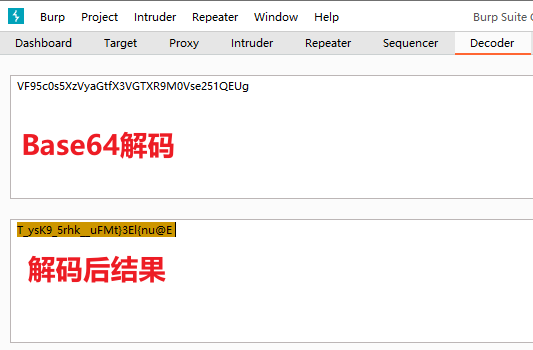

使用WinHex打开这张图片,获得图中的key值。

首先使用Base64解码,判断解码后的结果,疑似栅栏密码。

通过栅栏密码解密得出Flag值。

2、文件提取(1)

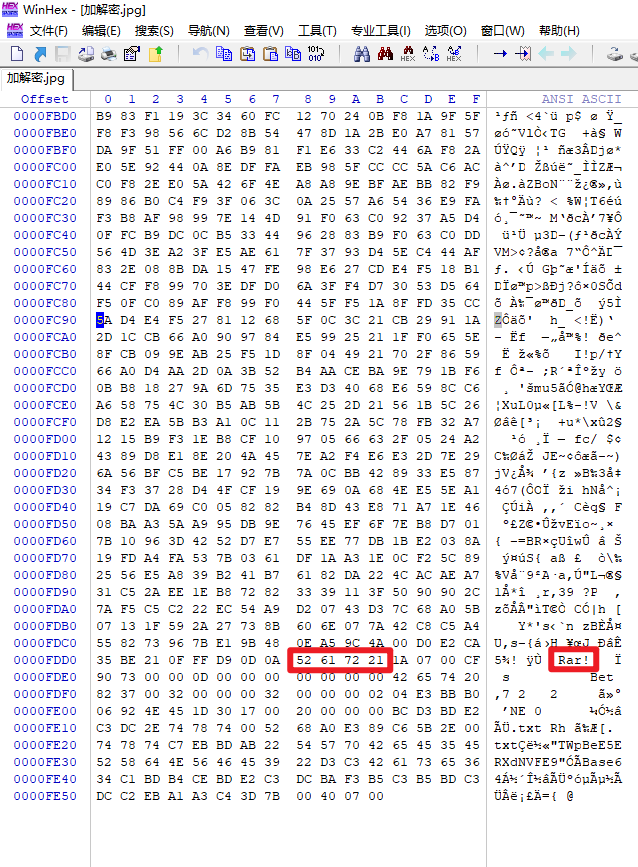

这是一张图片。

使用WinHex打开,发现后面有rar格式的文件头。

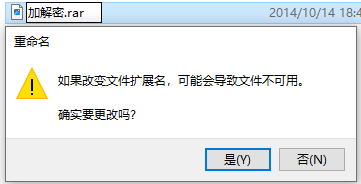

遂将其改为rar后缀。

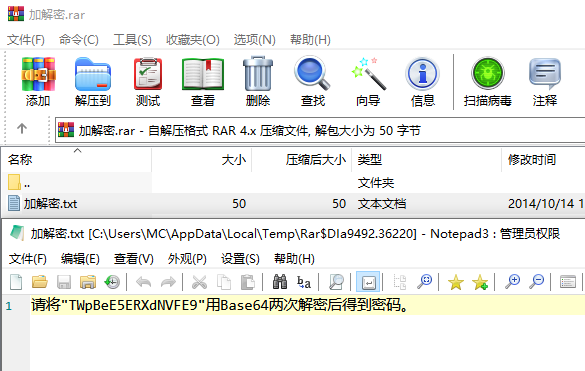

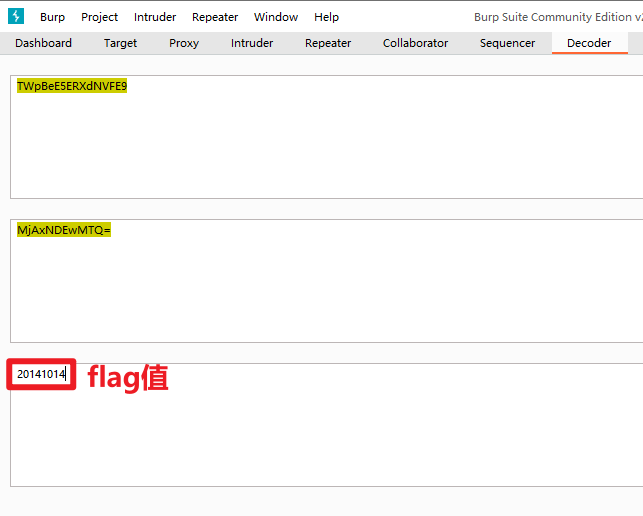

打开修改后的文件得到一段文本。

按照提示,使用Base64进行两次解密后得到密码。

文件提取(2)

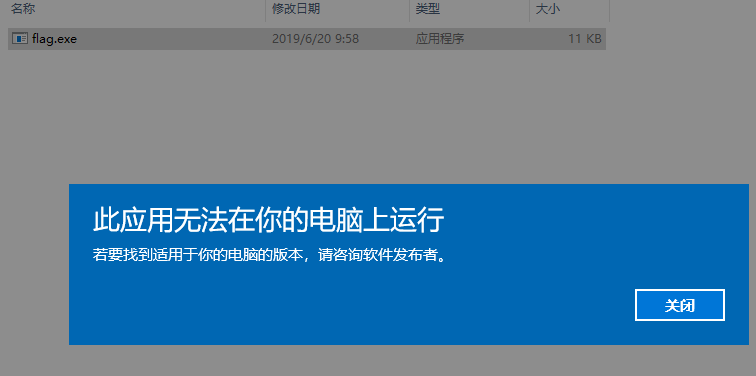

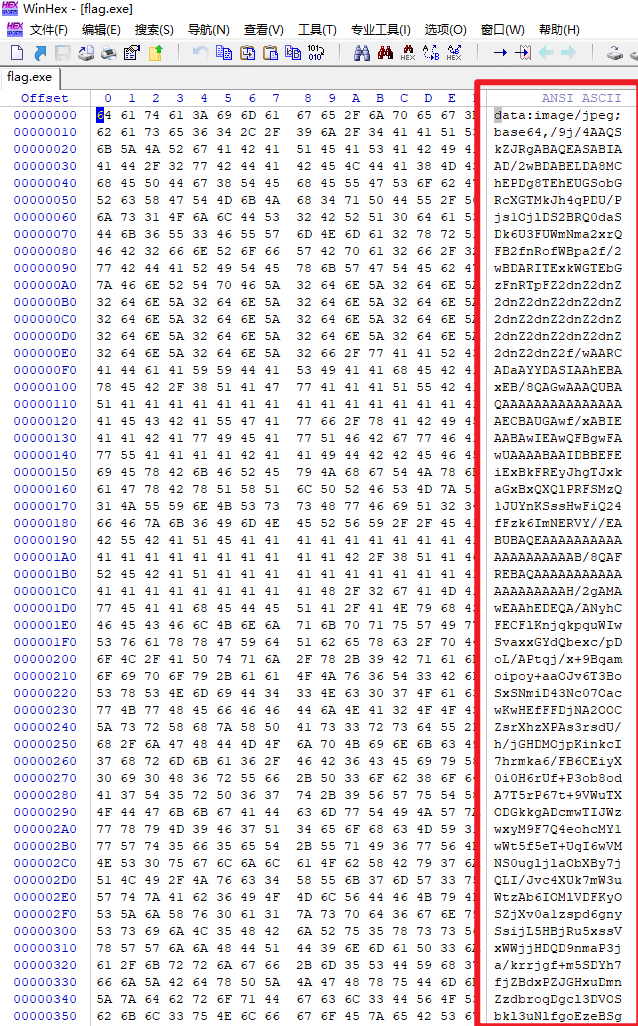

已知文件xxx.exe无法运行。

使用WinHex打开查看,发现右侧编码都是有规律的,将其复制到浏览器打开。

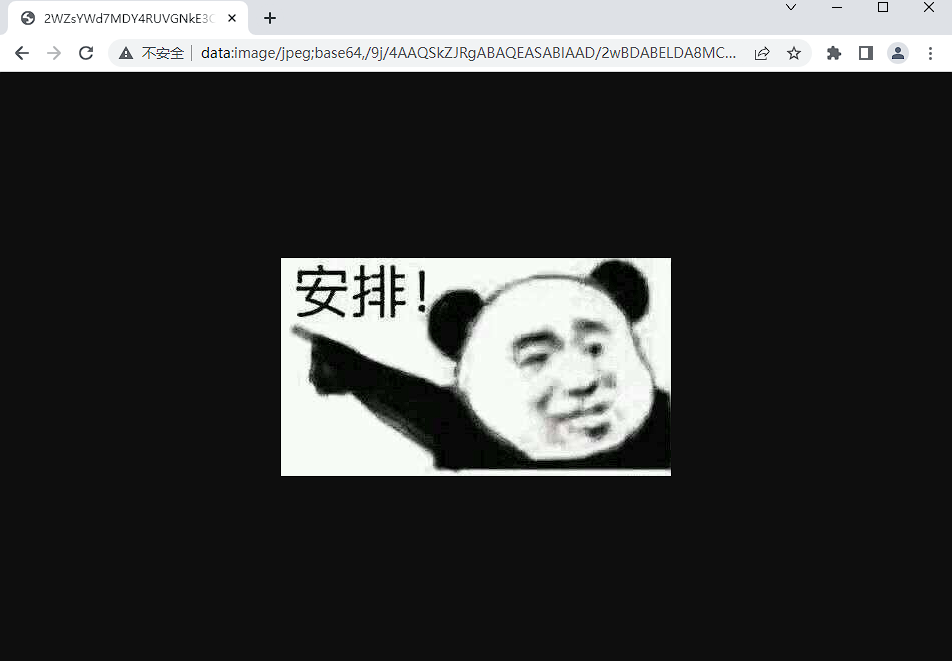

得到一张图片。

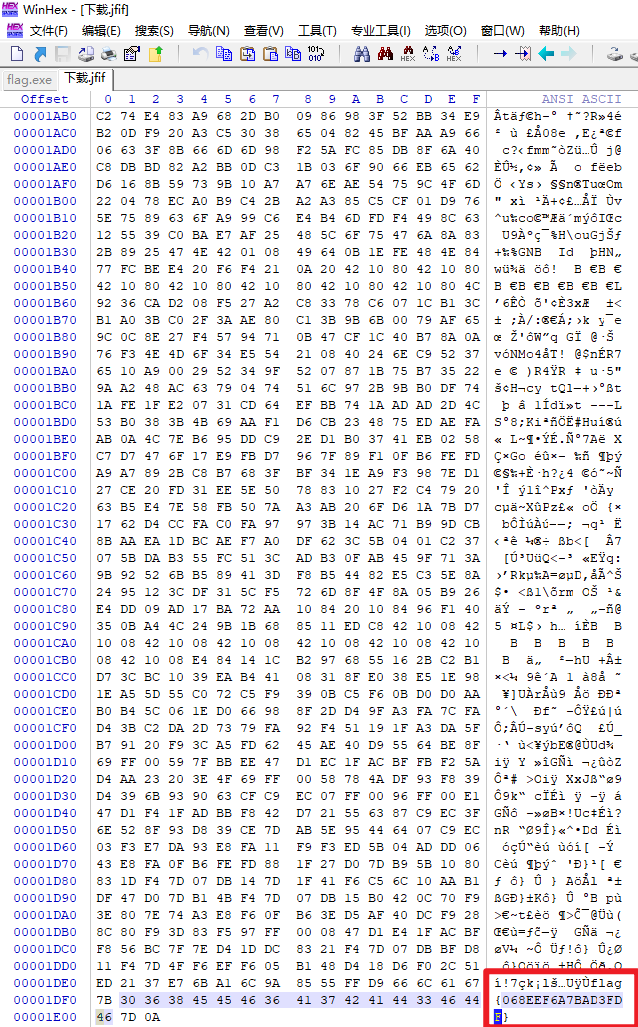

将图片保存到本地,使用WinHex打开查看,得到flag值。

3、图片隐写

这是一张图片。

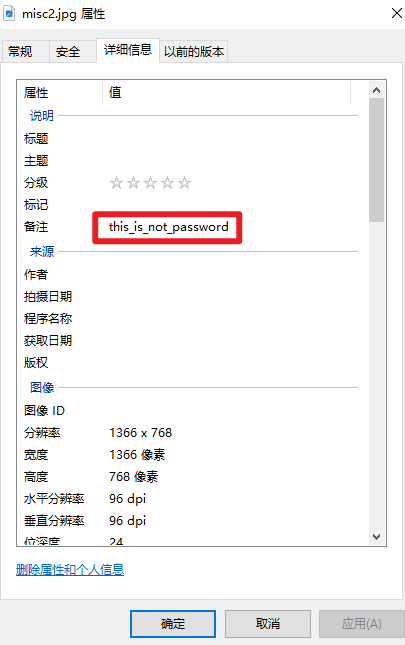

首先看一下文件属性,发现一段备注,先放在一边不管。

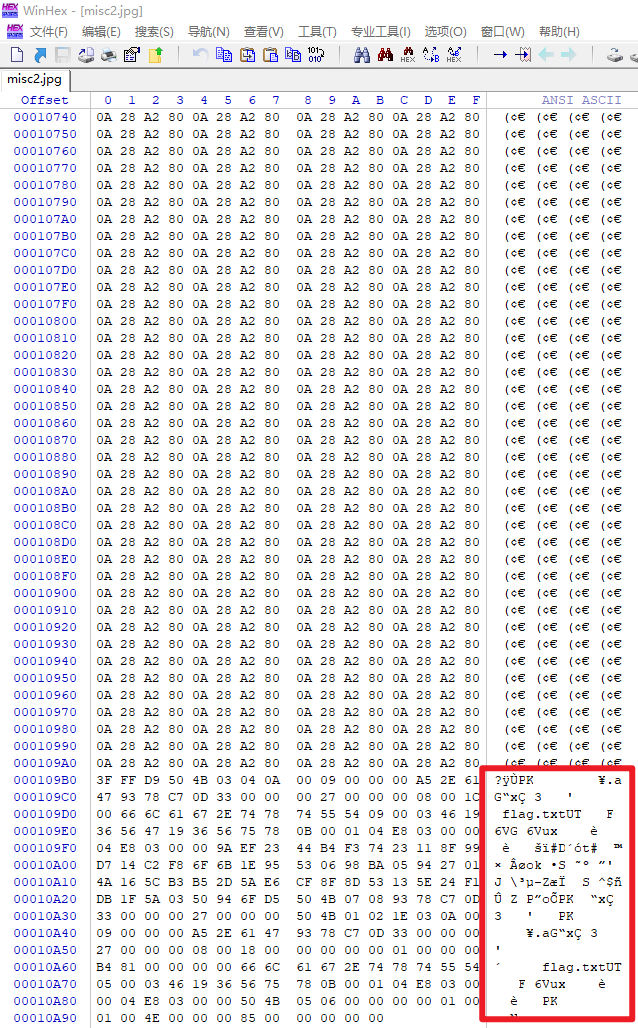

使用WinHex打开这张图片,发现疑似ZIP的文件格式,而且还有隐藏文件flag.txt。

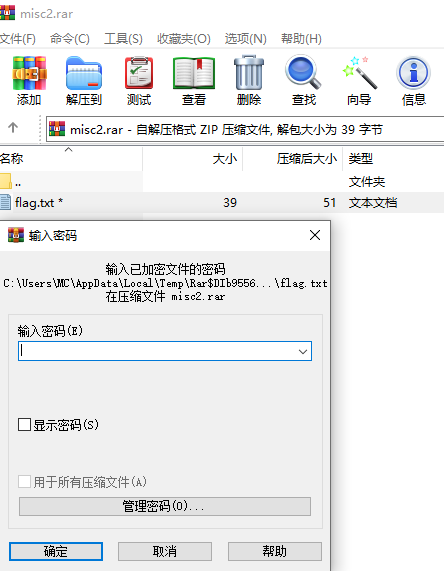

尝试将文件后缀改为rar,发现可以打开,但是里面的文件需要密码。

回想最开始看到的图片备注,有可能就是密码,尝试一下。

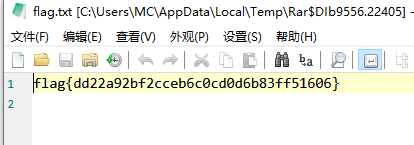

成功打开,得到flag值。

4、64格

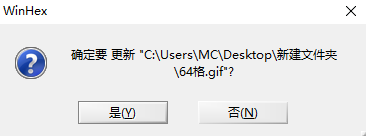

已知文件xxx.gif无法打开。

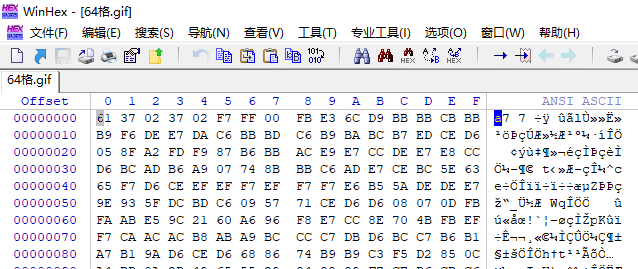

使用WinHex打开查看,发现缺少gif格式的文件头。

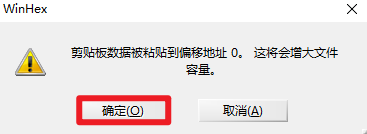

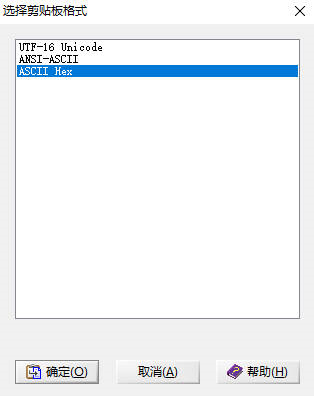

将gif格式的文件头47 49 46 38 39添加到开头。

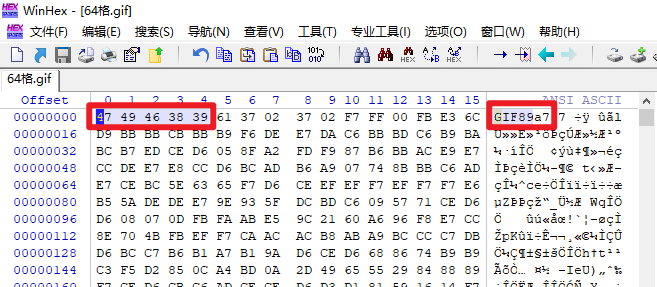

现在可以打开图片了,这是一张动图。

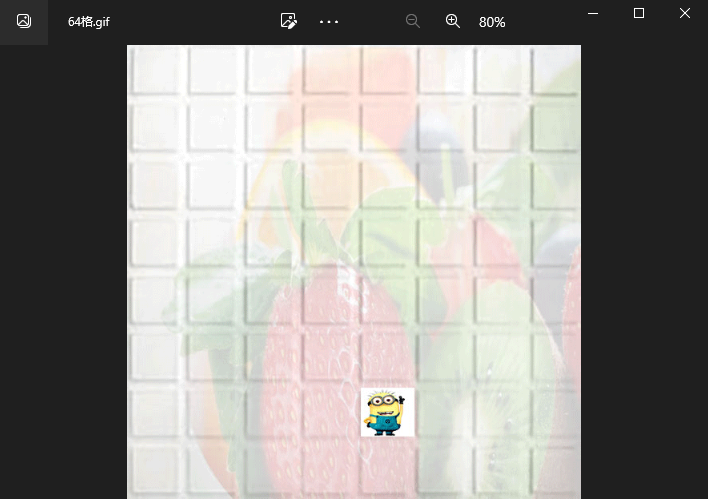

使用分帧软件将每一帧分离。

得到18张图片。

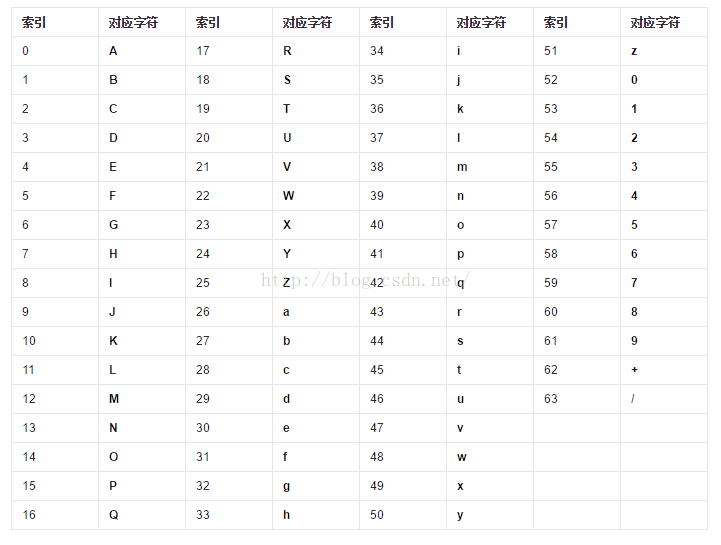

根据每帧图片小黄人的位置对应base64表得到字符串: Q1RGe2FiY19kZWZfZ30

解码得到结果:CTF{abc_def_g}

近期评论