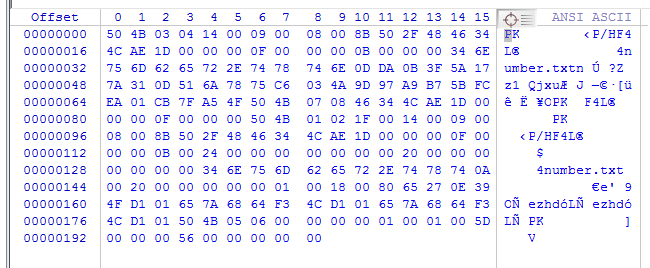

1、压缩包解密(1)

这是一个二维码。

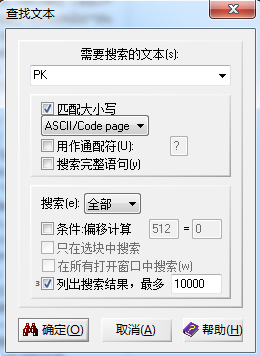

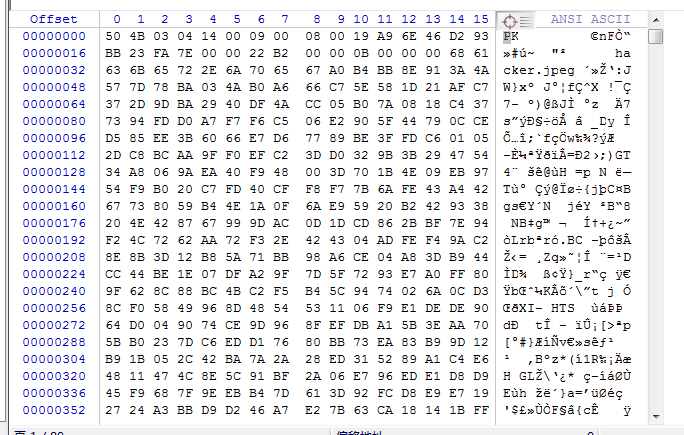

使用WinHex打开,搜索PK,发现ZIP格式文件头。

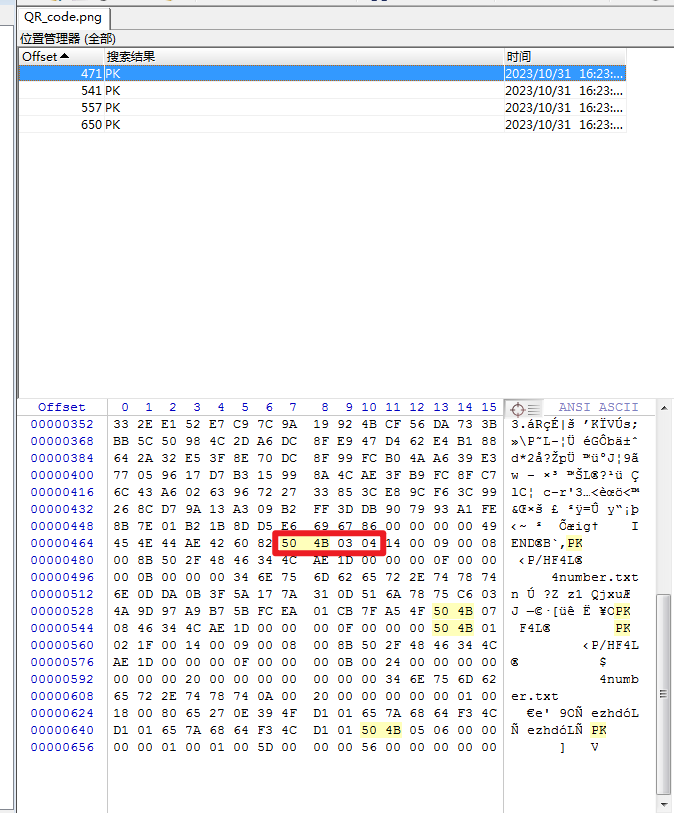

把50 4B 03 04前面的内容移除,另存为ZIP格式。

现在打开另存后的文件,发现里面的内容是加密过的。

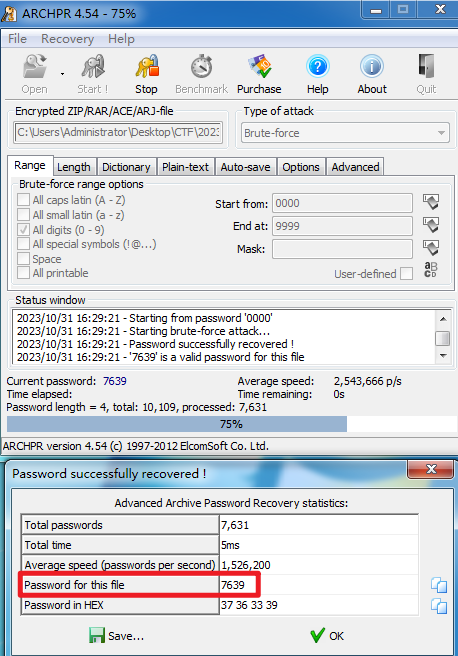

使用ARCHPR进行暴力破解,得出密码为7639。

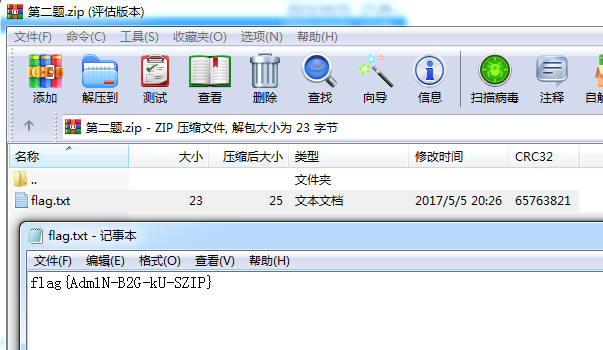

解压文件查看内容,得到flag值。

压缩包解密(2)

这是一张图片。

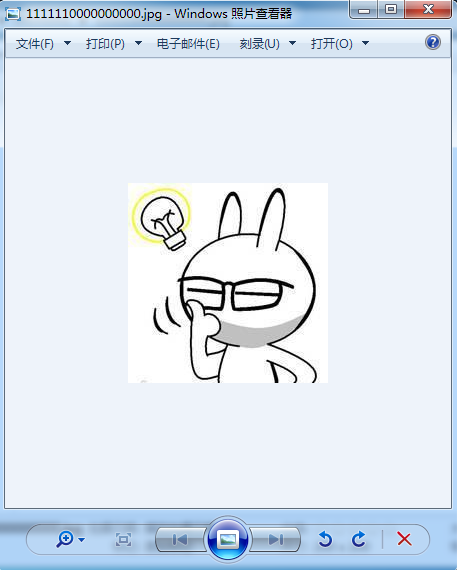

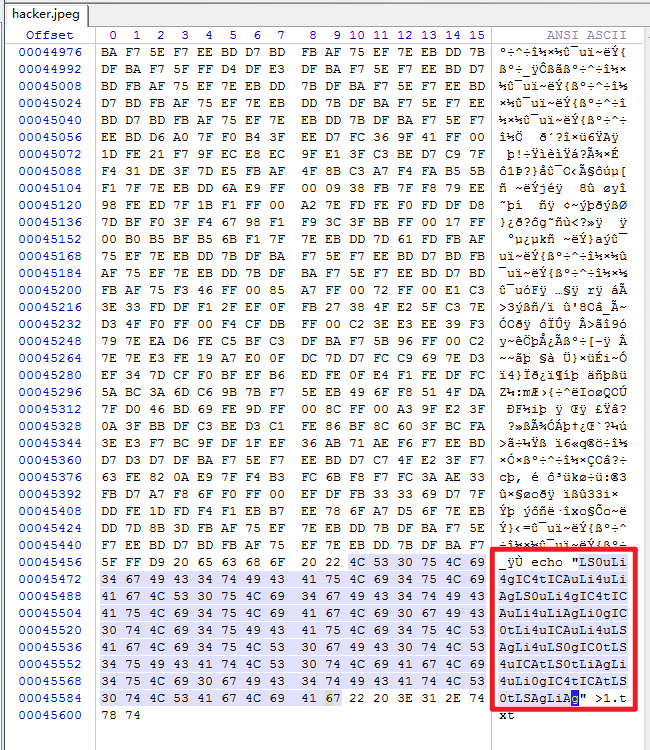

使用WinHex打开,按照上一题的方法搜索PK,发现ZIP格式文件头。

还是一样,将50 4B 03 04前面的内容移除,另存为ZIP格式。

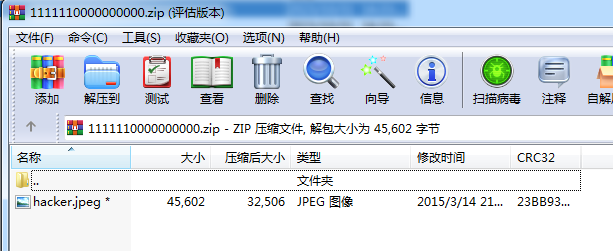

得到跟上一题一样的加密文件。

使用ARCHPR进行暴力破解,得出密码为FC00。

解压出来得到一张图片。

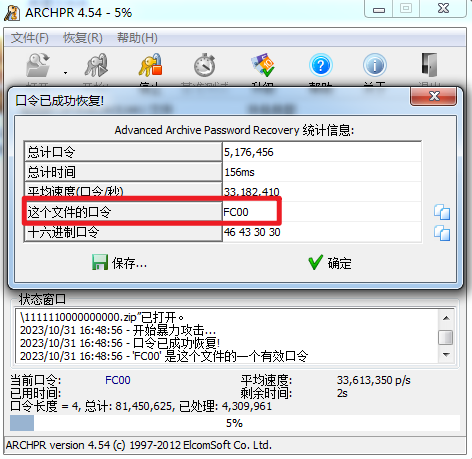

使用WinHex打开,得到1.txt里面的内容。

进行Base64解密,得到的结果很明显是摩斯电码。

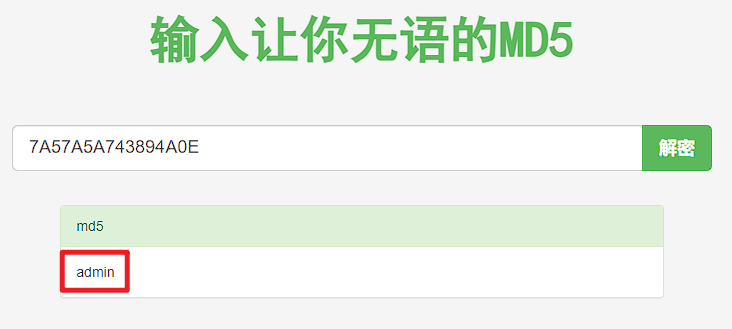

进行摩斯电码解密,得到一窜MD5加密的内容。

进行MD5解密,得到最终结果为admin。

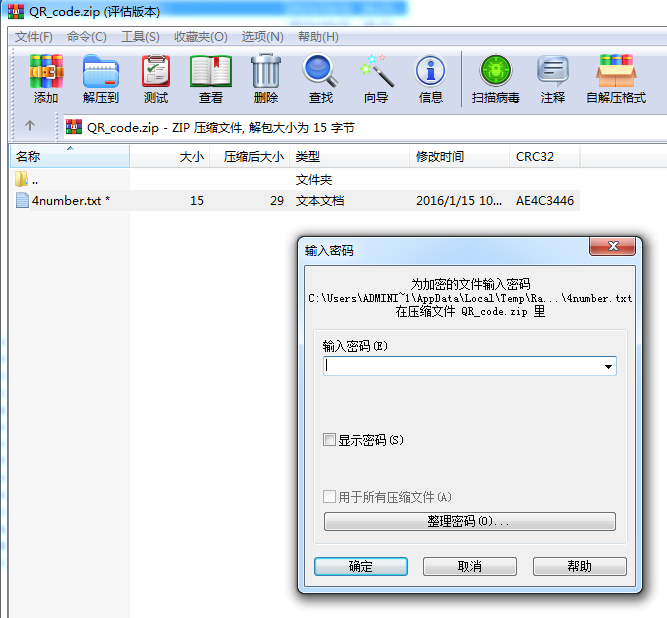

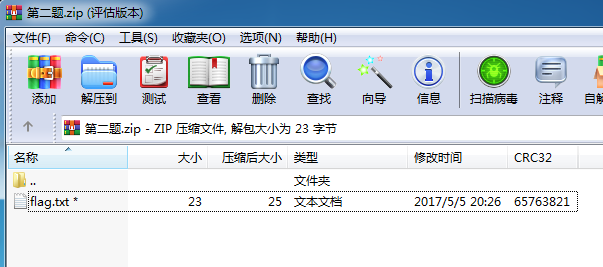

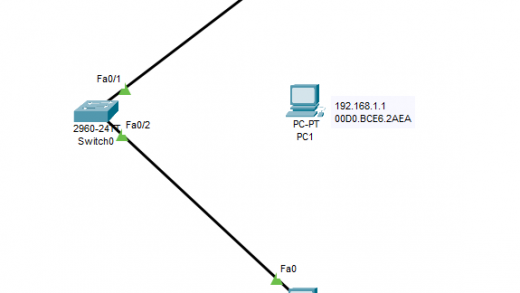

2、伪加密

参考文章:https://www.19itmc.top/cyber-security/ctf/zip-encry.html

表面像是一个加密过的压缩包。

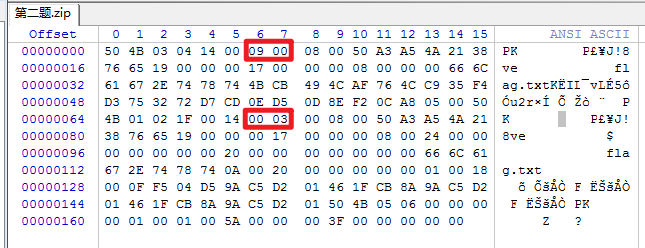

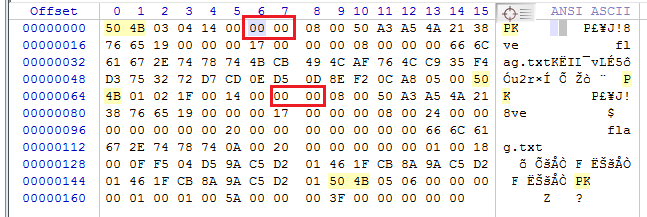

用WinHex一探究竟,发现 压缩源文件数据区 的 全局方式位标记 为09 00。

压缩源文件目录区 的 全局方式位标记 为00 03。

两者不一致,判断其为伪加密。

将图中的09 00和00 03改为00 00保存即可。

现在可以打开压缩包了,得到flag值。

-5-520x293.png)

近期评论