一、拓扑结构及要求

拓扑文件下载:

https://wwk.lanzouq.com/iphRm20dolwd

路由器:AR2220

交换机:S5700

防火墙:USG6000V

- 区域一访问外网(1.1.1.1)时,使用Easy IP

- 区域二访问外网(1.1.1.1)时,使用NAPT方式,地址池为8.8.8.8-8.8.8.8

- 外网的FTP Client可以通过公网地址9.9.9.9的100端口访问区域二的FTP服务器

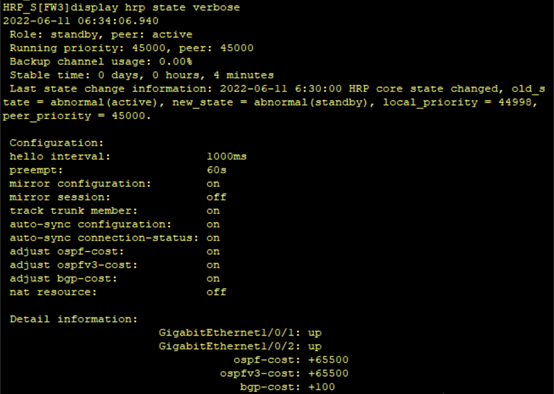

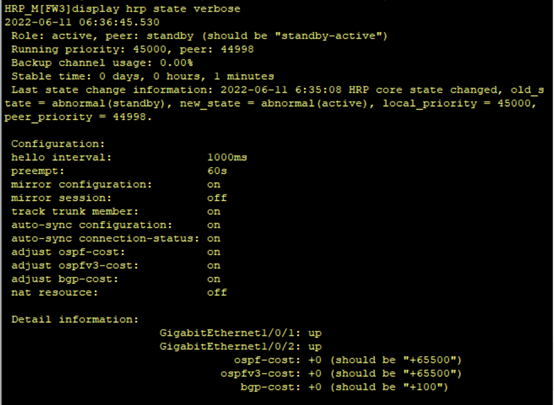

- FW2/FW3部署双机热备,采用镜像模式,利用display hrp state verbose在FW2和FW3查看防火墙状态,然后将FW2的GE1/0/2接口shutdown,再次利用display hrp state verbose在FW2和FW3查看防火墙状态,最后将FW2的GE1/0/2接口恢复正常

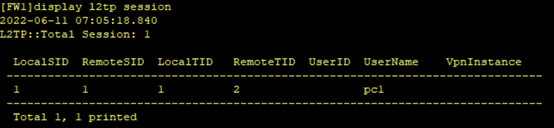

- 区域三的计算机通过L2TP VPN(LAC-Auto-Initiated方式)和区域一通信,FW1设置为LAC,FW2/FW3设置为LNS,地址池使用192.168.3.2 192.168.3.100

二、配置过程

1、配置接口IP地址、区域、安全策略

(1)配置PC1、PC2、PC3、FTP Client以及FTP Server的IP地址、网关、掩码等

| 主机名 | IP地址 | 子网掩码 | 默认网关 |

|---|---|---|---|

| PC1 | 10.1.1.1 | 255.255.255.0 | 10.1.1.254 |

| PC2 | 10.1.2.1 | 255.255.255.0 | 10.1.2.2 |

| PC3 | 10.1.3.1 | 255.255.255.0 | 10.1.3.254 |

| FTP Server | 10.1.3.2 | 255.255.255.0 | 10.1.3.254 |

| FTP Client | 3.3.3.2 | 255.255.255.0 | 3.3.3.1 |

(2)在路由器接口上配置IP地址

<Huawei>system-view

[Huawei]interface GigabitEthernet 0/0/0

[Huawei-GigabitEthernet0/0/0]ip address 3.3.3.1 24

[Huawei-GigabitEthernet0/0/0]quit

[Huawei]interface GigabitEthernet 0/0/1

[Huawei-GigabitEthernet0/0/1]ip address 1.1.1.1 24

[Huawei-GigabitEthernet0/0/1]quit

[Huawei]interface GigabitEthernet 0/0/2

[Huawei-GigabitEthernet0/0/2]ip address 2.2.2.1 24

[Huawei-GigabitEthernet0/0/2]quit(3)FW1上的基础配置

<USG6000V1>system-view

[USG6000V1]sysname FW1

[FW1]user-interface console 0

[FW1-ui-console0]idle-timeout 0

[FW1-ui-console0]quit

[FW1]interface GigabitEthernet 1/0/1

[FW1-GigabitEthernet1/0/1]ip address 10.1.1.254 24

[FW1-GigabitEthernet1/0/1]quit

[FW1]interface GigabitEthernet 1/0/2

[FW1-GigabitEthernet1/0/2]ip address 1.1.1.2 24

[FW1-GigabitEthernet1/0/2]quit

[FW1]interface GigabitEthernet 1/0/3

[FW1-GigabitEthernet1/0/3]ip address 10.1.3.254 24

[FW1-GigabitEthernet1/0/3]quit

[FW1]firewall zone trust

[FW1-zone-trust]add interface GigabitEthernet 1/0/1

[FW1-zone-trust]quit

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface GigabitEthernet 1/0/2

[FW1-zone-untrust]quit

[FW1]firewall zone dmz

[FW1-zone-dmz]add interface GigabitEthernet 1/0/3

[FW1-zone-dmz]quit

[FW1]security-policy

[FW1-policy-security]default action permit (回车后输入Y)

[FW1]ip route-static 0.0.0.0 0 1.1.1.11.区域一访问外网(1.1.1.1)时,使用Easy IP

[FW1]nat-policy

[FW1-policy-nat]rule name easyip

[FW1-policy-nat-rule-easyip]source-zone trust

[FW1-policy-nat-rule-easyip]destination-zone untrust

[FW1-policy-nat-rule-easyip]source-address 10.1.1.0 24

[FW1-policy-nat-rule-easyip]action source-nat easy-ip如果没有结果则重新PING一次再进行查看。

2.区域二访问外网(1.1.1.1)时,使用NAPT方式,地址池为8.8.8.8-8.8.8.8

[FW1]nat address-group 1

[FW1-address-group-1]section 8.8.8.8 8.8.8.8

[FW1-address-group-1]mode pat

[FW1-address-group-1]route enable

[FW1]nat-policy

[FW1-policy-nat] rule name napt

[FW1-policy-nat-rule-napt] source-zone dmz

[FW1-policy-nat-rule-napt] destination-zone untrust

[FW1-policy-nat-rule-napt] source-address 10.1.3.0 mask 255.255.255.0

[FW1-policy-nat-rule-napt] action source-nat address-group 1[Huawei]ip route-static 8.8.8.8 32 1.1.1.2如果没有结果则重新PING一次再进行查看。红框内的端口号每次都不一样。

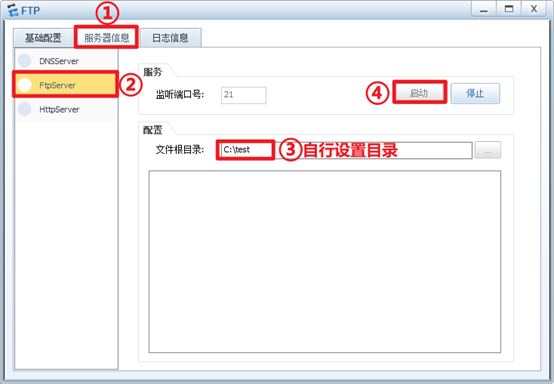

3.外网的FTP Client可以通过公网地址9.9.9.9的100端口访问区域二的FTP服务器

[Huawei]ip route-static 9.9.9.9 32 1.1.1.2[FW1]nat server ser1 protocol tcp global 9.9.9.9 100 inside 10.1.3.2 21 no-reverse unr-routeFTP Server上启动FTP服务,可自行设置目录,建议在设置的目录下新建一个文件,以便分辨是否登录成功。

在FTP Client上登录。

4.FW2/FW3部署双机热备,采用镜像模式,利用display hrp state verbose在FW2和FW3查看防火墙状态,然后将FW2的GE1/0/2接口shutdown,再次利用display hrp state verbose在FW2和FW3查看防火墙状态,最后将FW2的GE1/0/2接口恢复正常

(1)将FW2心跳口配置IP地址,加入区域

<USG6000V1>system-view

[USG6000V1]sysname FW2

[FW2]user-interface console 0

[FW2-ui-console0]idle-timeout 0

[FW2-ui-console0]quit

[FW2]interface GigabitEthernet 1/0/6

[FW2-GigabitEthernet1/0/6]ip address 172.16.1.1 24

[FW2-GigabitEthernet1/0/6]quit

[FW2]firewall zone dmz

[FW2-zone-dmz]add interface GigabitEthernet 1/0/6

[FW2-zone-dmz]quit

[FW2]security-policy

[FW2-policy-security]default action permit (回车后输入Y)(2)将FW3心跳口配置IP地址,加入区域

<USG6000V1>system-view

[USG6000V1]sysname FW3

[FW3]user-interface console 0

[FW3-ui-console0]idle-timeout 0

[FW3-ui-console0]quit

[FW3]interface GigabitEthernet 1/0/6

[FW3-GigabitEthernet1/0/6]ip address 172.16.1.2 24

[FW3-GigabitEthernet1/0/6]quit

[FW3]firewall zone dmz

[FW3-zone-dmz]add interface GigabitEthernet 1/0/6

[FW3-zone-dmz]quit

[FW3]security-policy

[FW3-policy-security]default action permit (回车后输入Y)(3)FW2配置VGMP组监控上下行业务接口。

[FW2] hrp track interface GigabitEthernet 1/0/1

[FW2] hrp track interface GigabitEthernet 1/0/2(4)在FW3上配置VGMP组监控上下行业务接口,并配置本设备为备用设备。

[FW3] hrp track interface GigabitEthernet 1/0/1

[FW3] hrp track interface GigabitEthernet 1/0/2

[FW3] hrp standby-device(5)在FW2和FW3指定心跳口并启用双机热备功能。

[FW2] hrp interface GigabitEthernet 1/0/6 remote 172.16.1.2

[FW2] hrp enable[FW3] hrp interface GigabitEthernet 1/0/6 remote 172.16.1.1

[FW3] hrp enable(6)在FW2上配置镜像模式和双机热备管理接口。

HRP_M[FW2] hrp mirror config enable(7)配置接口IP地址、接口加入区域,安全策略。

[FW2]interface GigabitEthernet 1/0/1

[FW2-GigabitEthernet1/0/1]ip address 10.1.2.2 24

[FW2-GigabitEthernet1/0/1]quit

[FW2]interface GigabitEthernet 1/0/2

[FW2-GigabitEthernet1/0/2]ip address 2.2.2.2 24

[FW2-GigabitEthernet1/0/2]quit

[FW2]firewall zone trust

[FW2-zone-trust]add interface GigabitEthernet 1/0/1

[FW2-zone-trust]quit

[FW2]firewall zone untrust

[FW2-zone-untrust]add interface GigabitEthernet 1/0/2

[FW2-zone-untrust]quit(8)配置默认路由。

[FW2] ip route-static 0.0.0.0 0 2.2.2.1(9)接口开启ping功能以便测试

[FW2] interface GigabitEthernet 1/0/2

[FW2-GigabitEthernet1/0/2]service-manage ping permit接口down之前:

接口down之后:

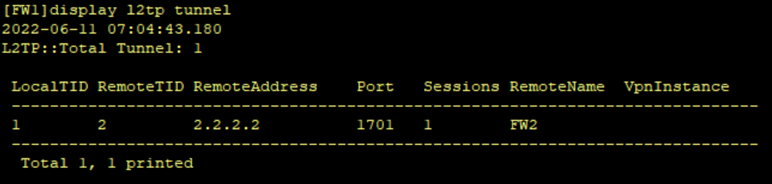

5.区域三的计算机通过L2TP VPN(LAC-Auto-Initiated方式)和区域一通信,FW1设置为LAC,FW2/FW3设置为LNS,地址池使用192.168.3.2 192.168.3.100

配置LAC端:

(1)开启L2TP

[FW1]l2tp enable(2)创建VT接口,并绑定物理接口。将VT接口加入安全区域。

[FW1] interface Virtual-Template 1

[FW1-Virtual-Template1] ppp authentication-mode chap(回车后输入Y)

[FW1-Virtual-Template1] ppp chap user pc1

[FW1-Virtual-Template1] ppp chap password cipher Password1

[FW1-Virtual-Template1] ip address ppp-negotiate

[FW1-Virtual-Template1] quit

[FW1] firewall zone dmz

[FW1-zone-dmz] add interface Virtual-Template 1

[FW1-zone-dmz] quit(3)添加到总部10.1.2.0/24网段的静态路由,下一跳出接口为虚拟接口模板Virtual-Template 1

[FW1] ip route-static 10.1.2.0 255.255.255.0 Virtual-Template1(4)创建并配置L2TP组

[FW1] l2tp-group 1

[FW1-l2tp-1] tunnel name LAC

[FW1-l2tp-1] start l2tp ip 2.2.2.2 fullusername pc1

[FW1-l2tp-1] tunnel authentication

[FW1-l2tp-1] tunnel password cipher Hello123(5)配置出接口方式的源NAT策略

[FW1] nat-policy

[FW1-policy-nat] rule name p1

[FW1-policy-nat-rule-p1] source-address 10.1.1.0 24

[FW1-policy-nat-rule-p1] source-zone trust

[FW1-policy-nat-rule-p1] destination-zone dmz

[FW1-policy-nat-rule-p1] action source-nat easy-ip配置LNS端:

(1)开启L2TP功能

确认FW2此时是主设备

[FW2] l2tp enable如果此时FW2不是主设备,可输入下列命令,使备设备的命令同步到主设备上

[FW2]hrp standby config enable然后重新输入

[FW2] l2tp enable(2)在LNS上配置地址池。

[FW2]ip pool pool1

[FW2-ip-pool-pool1] section 1 192.168.3.2 192.168.3.100

[FW2-ip-pool-pool1]quit(3)配置接入用户使用的业务方案。

[FW2] aaa

[FW2-aaa] service-scheme l2tp

[FW2-aaa-service-l2tp]ip-pool pool1

[FW2-aaa-service-l2tp]quit(4)配置认证域,应用业务方案。

[FW2-aaa]domain default

[FW2-aaa-domain-default] service-type l2tp

[FW2-aaa-domain-default] service-scheme l2tp

[FW2-aaa-domain-default]quit

[FW2-aaa]quit(5)配置分支机构员工对应的用户

[FW2]user-manage user pc1

[FW2-localuser-pc1] password Password1

[FW2-localuser-pc1]quit(6)配置虚拟接口模板,并将虚拟接口模板加入安全区域。

[FW2]interface Virtual-Template 1

[FW2-Virtual-Template1] ip address 192.168.3.1 24

[FW2-Virtual-Template1] ppp authentication-mode chap(回车后输入Y)

[FW2-Virtual-Template1] remote service-scheme l2tp

[FW2-Virtual-Template1] quit

[FW2]firewall zone dmz

[FW2-zone-dmz] add interface Virtual-Template 1

[FW2-zone-dmz]quit(7)配置L2TP组。

[FW2]l2tp-group 1

[FW2-l2tp-1] allow l2tp virtual-template 1 remote LAC

[FW2-l2tp-1] tunnel authentication

[FW2-l2tp-2] tunnel password cipher Hello123[FW1]interface Virtual-Template 1

[FW1-Virtual-Template1] call-lns local-user pc1三、保存拓扑文件

回车后输入Y。

<FW1>save

HRP_M<FW2>save

HRP_S<FW3>save

<Huawei>save

近期评论